Nel 2013, un gruppo di hacker noto a Kaspersky Lab come "Wild Neutron" (conosciuto anche come "Jripbot" e "Morpho"), ha attaccato diverse aziende di alto profilo tra cui Apple, Facebook, Twitter e Microsoft. A seguito dell’enorme pubblicità fatta a questo attacco il gruppo criminale ha interrotto la propria attività per quasi un anno per poi riprendere verso la fine del 2013 e continuare fino al 2015. Il gruppo utilizza un certificato di verifica di validità del codice rubato e un sconosciuto exploit Flash Player per infettare aziende e utenti privati di tutto il mondo e rubare informazioni aziendali sensibili.

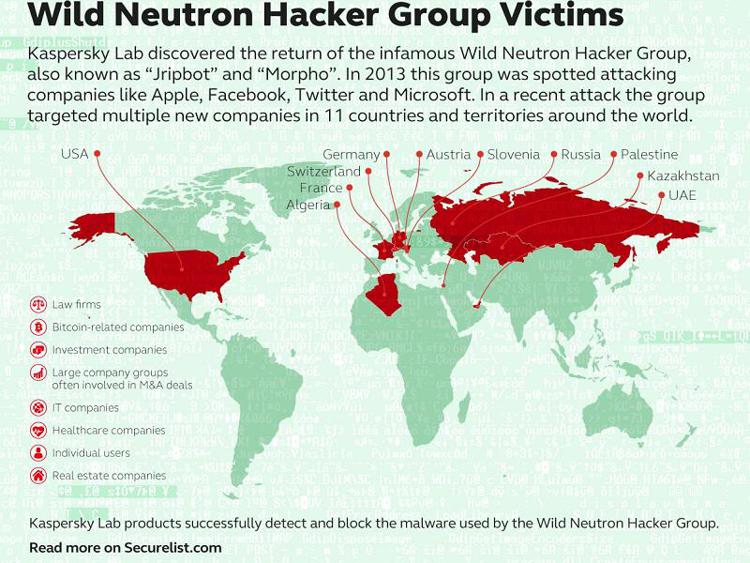

I ricercatori di Kaspersky Lab sono riusciti ad identificare le aziende obiettivo di Wild Neutron situate in 11 paesi diversi tra cui Francia, Russia, Svizzera, Germania, Austria, Palestina, Slovenia, Kazakistan, Emirati Arabi Uniti, Algeria e Stati Uniti. Tra le aziende:

●Studi Legali

●Aziende che operano in ambito Bitcoin

●Società di investimento

●I grandi gruppi di imprese spesso coinvolte in operazioni di M&A

●Aziende IT

●Aziende sanitarie

●Società immobiliari

●Utenti privati

Gli obiettivi degli attacchi indicano che non si tratta di gruppi criminali sponsorizzati da uno stato-nazione. Tuttavia, l'utilizzo di zero-day e malware multi-piattaforma, così come l’utilizzo di altre tecniche ha fatto pensare ai ricercatori di Kaspersky Lab che si potesse trattare di un’organizzazione molto potente che si occupa di spionaggio probabilmente per motivi economici.

L'attacco

Il vettore iniziale dell'infezione dei recenti attacchi è ancora sconosciuto, anche se esistono chiare indicazioni che le vittime sono state infettate attraverso un kit che sfrutta un exploit Flash Player sconosciuto e inviato attraverso siti web compromessi. L'exploit fornisce un malware dropper package alla vittima.

Negli attacchi osservati dai ricercatori di Kaspersky Lab, il dropper è stato firmato con un certificato di verifica del codice legittimo. L'utilizzo dei certificati consente al malware di evitare il rilevamento da parte di alcune soluzioni di protezione. Inoltre, il certificato utilizzato negli attacchi Wild Neutron sembra rubato da un produttore di elettronica di consumo molto noto. Il certificato è stato revocato.

Una volta entrato nel sistema, il dropper installa la backdoor principale.

In termini di funzionalità, la backdoor principale non è molto diversa da molti altri strumenti di accesso da remoto (Remote Access Tools, RATs). La particolarità principale è l’attenzione del criminale nel nascondere l’indirizzo del server di comando e controllo (C&C) e la sua capacità di riattivarsi in seguito all’arresto del C&C. Il server di comando e controllo è una parte importante di questa infrastruttura nociva in quanto funge da “casa madre” per il malware introdotto sul dispositivo della vittima. Misure speciali integrate nel malware aiutano i criminali a proteggere l’infrastruttura da ogni possibile takedown del server C&C.

Origine misteriosa

L'origine dei criminali rimane un mistero. In alcuni sample, la configurazione criptata comprende la stringa “La revedere” (“arrivederci” in romeno) per sottolineare la fine delle comunicazioni C&C. Inoltre, i ricercatori di Kaspersky Lab hanno trovato un’altra stringa non in lingua inglese: si tratta della trascrizione in caratteri latini della parola russa “Успешно” ("uspeshno" -> “con successo).

“Wild Neutron è un gruppo capace e piuttosto versatile. Attivo dal 2011, ha usato almeno un exploit zero-day oltre che malware e tool personalizzati per Windows e OS X. Sebbene in passato abbia attaccato alcune delle più importanti aziende al mondo, è riuscito a mantenere un profilo relativamente basso grazie a una sicurezza operativa solida che ha finora eluso la maggior parte dei tentativi di individuarli. Il fatto che il gruppo abbia preso di mira principalmente le maggiori aziende IT, sviluppatori di spyware (FlexiSPY), forum jihadisti (l’“Ansar Al-Mujahideen English Forum”) e aziende che operano in ambito Bitcoin indica una mentalità e interessi flessibili e insoliti” ha commentato Morten Lehn, Managing Director di Kaspersky Lab italia.

I prodotti di Kaspersky Lab rilevano e bloccano con successo il malware utilizzato dal gruppo criminale Wild Neutron con le seguenti denominazioni:

Trojan.Win32.WildNeutron.gen,

Trojan.Win32.WildNeutron.*,

Trojan.Win32.JripBot.*,

Trojan.Win32.Generic

Per ulteriori informazioni sul gruppo hacker Wild Neutron, è possibile leggere il blog post disponibile su Securelist.com.

È possibile trovare informazioni su come lavora il GReAT Team su: http://youtu.be/FzPYGRO9LsA

Informazioni sull’attribuzione di Wild Neutron sono disponibili per i clienti del Kaspersky Intelligence Services contattando: intelreports@kaspersky.com

Informazioni su Kaspersky Lab

Kaspersky Lab è la più grande azienda privata di sicurezza informatica ed è una delle aziende che opera in questo settore con il maggior tasso di crescita. L’azienda si posiziona tra i primi quattro vendor di soluzioni di sicurezza informatica al mondo (IDC,2014). Sin dal 1997, Kaspersky Lab è stata un pioniere nella sicurezza IT, offrendo al mercato soluzioni di sicurezza IT e servizi di threat intelligence per la protezione di utenti finali, Piccole e Medie Imprese e grandi aziende. Kaspersky Lab è una società di livello internazionale che opera in 200 paesi e protegge oltre 400 milioni di clienti in tutto il mondo. Per ulteriori informazioni: www.kaspersky.com/it.

Sala Stampa di Kaspersky Lab: http://newsroom.kaspersky.eu/it/

Seguici su:

Twitter: https://twitter.com/KasperskyLabIT

Facebook: http://www.facebook.com/kasperskylabitalia

Google Plus: https://plus.google.com/+KasperskyItKL

LinkedIn: https://www.linkedin.com/kasperskylabitalia