Due pericolose vulnerabilità che affliggevano i dispositivi mobili Lg sono state scoperte da Check Point Software Technologies e segnalate al colosso coreano che, ricorda l'azienda specializzata in sicurezza informatica, rappresenta il 20% del mercato Oem Android negli Stati Uniti. Si tratta di due vulnerabilità attraverso le quali vengono elevati i privilegi d’accesso su questi dispositivi. Una volta ottenuti i permessi di root sarà possibile attaccarli da remoto.

La prima vulnerabilità permetteva ad un’app malevola, installata su un dispositivo Lg, di abusare dell’assenza di permessi bind in un servizio di Lg per elevare i propri privilegi, e ottenere quindi il controllo del dispositivo. Infatti, questa vulnerabilità è legata al servizio di Lg, 'LGATCMDService' che, non essendo protetto da permessi bind, permetteva a qualsiasi app di comunicare con il servizio, a prescindere dalla provenienza o dai permessi. Connettendosi a questo servizio, un hacker avrebbe potuto servirsi di atd, un demone con elevati privilegi, e di un gateway, per comunicare con il firmware. Una caratteristica che sarebbe stata molto interessante per un ransomware, che avrebbe potuto estromettere l’utente dal dispositivo, quindi rendere impossibile il recupero dei dati, connettendo il dispositivo ad un computer tramite Usb.

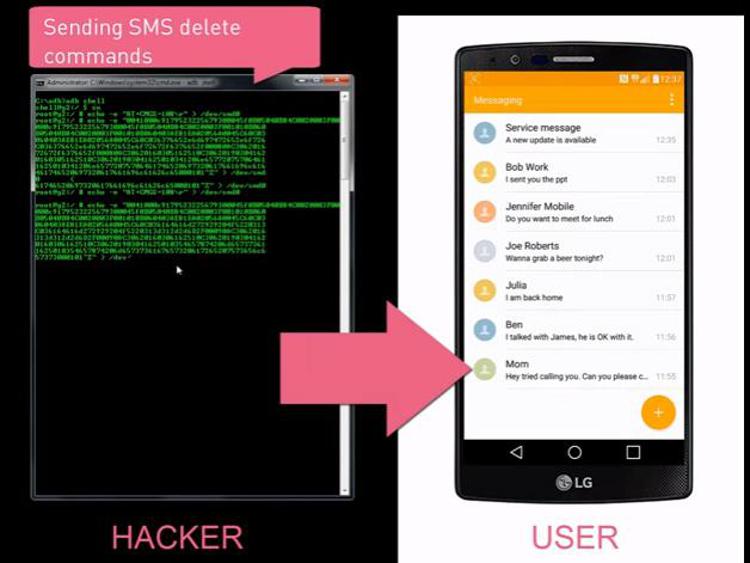

La seconda vulnerabilità sfruttava l’applicazione del protocollo Wap Push, unica di Lg. Wap Push è il protocollo Sms usato per inviare Url ai dispositivi mobili. Questo protocollo è stato pensato per l’utilizzo da parte dei vettori mobili più che dagli utenti, e comprende le funzioni 'aggiorna' e 'cancella'. L’applicazione conteneva una vulnerabilità Sql injection, che consentiva agli hacker di inviare messaggi ai dispositivi, con la possibilità di cancellare o modificare tutti i messaggi di testo contenuti nel dispositivo. Un hacker avrebbe potuto sfruttare questa vulnerabilità, ad esempio, per il furto delle credenziali, oppure per ingannare un utente, portandolo ad installare un’app malevola. O ancora, avrebbe potuto modificare un sms non letto dall’utente, e aggiungere una Url malevola per reindirizzare il malcapitato a scaricare un’app malevola, oppure ad un profilo di copertura, per sottrarre le credenziali.