I ricercatori di Kaspersky hanno rilevato un set di strumenti aggiornati e più sofisticati implementato dal gruppo APT Cycldek , che prende di mira i governi del sud-est asiatico dal 2013. Tra gli elementi analizzati è stato rilevato USBCulprit, un malware prima sconosciuto che utilizza tattiche di movimento laterale (ovvero la capacità di muoversi attraverso la rete per ottenere i dati presi di mira) ed è dotato di funzionalità per il furto delle informazioni. Questo malware non solo amplia il già avanzato toolkit del gruppo, ma offre agli attaccanti la possibilità di raggiungere anche i dispositivi isolati fisicamente e non collegati direttamente a Internet.

Milano, 4 giugno 2020 - Cycldek (noto anche come Goblin Panda, APT 27 e Conimes) è un gruppo criminale scoperto per la prima volta nel 2013 che si concentra principalmente su obiettivi di alto profilo nel sud-est asiatico, tra cui grandi organizzazioni ed enti governativi. I ricercatori di Kaspersky hanno seguito attentamente le recenti attività di cyberspionaggio del gruppo - che risalgono al 2018 - contro le organizzazioni governative di diversi Paesi del sud-est asiatico, in particolare Vietnam, Thailandia e Laos. Quello che hanno scoperto è un insieme di strumenti molto più sofisticati di quanto previsto.

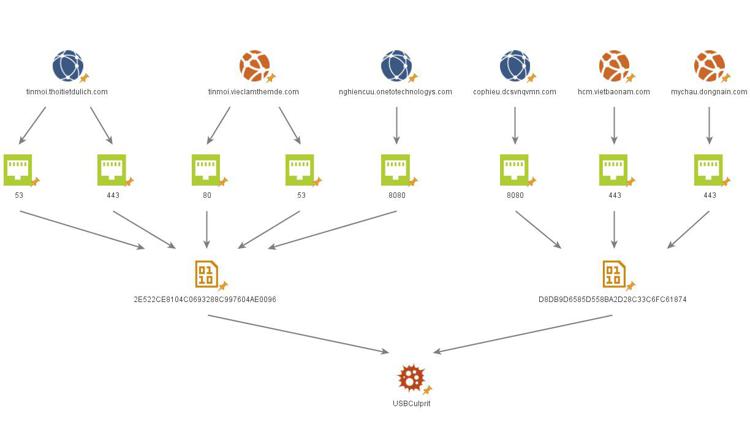

Dopo il 2018 la maggior parte degli attacchi è stata avviata con un'e-mail di phishing contenente un documento RTF a tema politico. Il gruppo sfrutta le vulnerabilità note di questi documenti per salvare sul sistema e mettere in esecuzione un malware chiamato NewCore RAT. Questo malware consiste in realtà in due varianti con capacità avanzate di furto dei dati: BlueCore e RedCore. BlueCore è stato distribuito per colpire obiettivi diplomatici e governativi in Vietnam, mentre RedCore è stato distribuito per la prima volta in Vietnam, prima di essere rilevato nel Laos. Entrambi effettuano il download del malware precedentemente sconosciuto ed oggi noto come USBCulprit.

USBCulprit è attivo dal 2014 e, a partire dal 2019, sono state rilevate nuove versioni. Il malware ha funzionalità per effettuare movimenti laterali e per il furto dei dati. Una volta installato, scansiona vari path sul dispositivo infetto, raccogliendo documenti che utilizzano determinate estensioni. Questi documenti vengono poi trasferiti su unità USB collegate al sistema. Questa modalità suggerisce che il malware è stato progettato per raggiungere le macchine dotate di air-gapped: ovvero le macchine che non sono collegate direttamente a Internet o a qualsiasi altro computer connesso a Internet. Spesso questi dispositivi sono fisicamente scollegati dalle reti e quindi l'unico modo per trasferire i dati in entrata e in uscita è attraverso l’utilizzo di supporti rimovibili, come una chiavetta USB.

Tenuto conto del fatto che nel momento in cui l'USB infetta viene collegata a una macchina il malware non viene lanciato in modo automatico, è possibile che sia stato pensato per essere distribuito sui sistemi, grazie all’intervento di una persona fisica.

USBCulprit è in grado di prendere di mira file specifici, compresi modificati dopo una specifica data, e di estendere le proprie funzionalità. Le ultime versioni del malware possono anche eseguire dei file, salvati sui dischi USB collegati al sistema, che presentano nomi specifici. Nel complesso, si tratta di un nuovo tool sofisticato che si aggiunge ad un elenco in continua crescita di strumenti proprietari utilizzati da questo gruppo. Altri includono una backdoor personalizzata, uno strumento per rubare i cookie e uno strumento che ruba le password dai database dei browser basati su Chromium.

"La nostra analisi ha dimostrato che non si tratta di un gruppo minore e poco avanzato come si credeva inizialmente. In realtà, ha una presenza molto ampia nel Sud-Est asiatico e un set di strumenti molto più sofisticato di quanto suggerito dai primi report", ha commentato Mark Lechtik, Senior Security Researcher del GReAT.

"È molto probabile che continueremo ad assistere ad altri attacchi di Cycldek contro obiettivi di alto profilo nel Sud-Est asiatico. L'attività di questo gruppo non solo non è cessata nel 2013, ma continua ad evolversi aggiungendo nuovi malware e prendendo di mira nuovi Paesi. Noi sicuramente continueremo a monitorare l'attività di Cycldek", ha aggiunto Giampaolo Dedola, Senior Security Researcher di GReAT.

È possibile trovare maggiori informazioni in merito alla APT Cycldek su Securelist.com.

Per proteggersi da Cycldek e altre APT, gli esperti di Kaspersky raccomandano:

• Fornire al team del Security Operations Center (SOC) l'accesso alla più recente threat intelligence e tenersi aggiornati con strumenti, tecniche e tattiche nuove ed emergenti utilizzate dagli attori delle minacce e dai criminali informatici.

• Per il rilevamento a livello di endpoint, l'indagine e il tempestivo ripristino degli incidenti, implementare soluzioni EDR come Kaspersky Endpoint Detection and Response.

• Oltre ad adottare una protezione di base per gli endpoint è importante implementare una soluzione di sicurezza di livello aziendale in grado di rilevare le minacce avanzate a livello di rete anche in fase iniziale, come Kaspersky Anti Targeted Attack Platform.

• Assicurarsi che i dispositivi, il software, le applicazioni e i servizi siano sempre aggiornati con le ultime patch.

• Fornire ai propri dipendenti una formazione di base sulla cybersecurity hygiene, poiché molti attacchi mirati sfruttano proprio il phishing o altre tecniche di ingegneria sociale. Simulare un attacco di phishing potrebbe essere utile per insegnare ai dipendenti a distinguere questo tipo di e-mail.

Informazioni su Kaspersky

Kaspersky è un’azienda di sicurezza informatica che opera a livello globale fondata nel 1997. La profonda competenza di Kaspersky in materia di threat intelligence e sicurezza si trasforma costantemente in soluzioni e servizi innovativi per proteggere le aziende, le infrastrutture critiche, i governi e gli utenti di tutto il mondo. L'ampio portfolio di soluzioni di sicurezza dell'azienda include la protezione degli Endpoint leader di settore e una serie di soluzioni e servizi specializzati per combattere le minacce digitali sofisticate e in continua evoluzione. Più di 400 milioni di utenti sono protetti dalle tecnologie di Kaspersky e aiutiamo 250.000 clienti aziendali a proteggere ciò che è per loro più importante. Per ulteriori informazioni: www.kaspersky.com/it

Seguici su:

https://twitter.com/KasperskyLabIT

http://www.facebook.com/kasperskylabitalia

https://www.linkedin.com/company/kaspersky-lab-italia

https://www.instagram.com/kasperskylabitalia/

Contatti: