Milano, 22 febbraio 2022 - Gli attacchi Business E-mail Compromise (BEC) sono schemi di frode che consistono nell’impersonare un membro di un’azienda affidabile. Secondo Verizon, questo tipo di frode è stato il secondo attacco di social engineering più comune del 2021, e l’FBI ha aggiunto che gli attacchi BEC sono costati alle aziende statunitensi più di 2 miliardi di dollari tra il 2014 e il 2019.

Gli esperti di Kaspersky stanno prestando sempre più attenzione a questo genere di minaccia. Nel quarto trimestre del 2021, i sistemi di Kaspersky hanno sventato più di 8.000 attacchi BEC, che hanno raggiunto il picco in ottobre con un totale di 5.037 attacchi.

Nel corso del 2021, i ricercatori dell’azienda hanno analizzato attentamente il modo in cui i truffatori creano e diffondono le email false. Hanno poi scoperto che gli attacchi tendono a rientrare in due categorie: su larga scala ed estremamente mirati.

La prima categoria è stata denominate “BEC-as-a-Service”: gli attacchi si basano su un meccanismo molto semplice in modo da poter raggiungere un numero più alto di vittime. Per riuscirci, gli attaccanti inviano messaggi semplificati in massa da account di posta gratuiti, con la speranza di attirare quante più vittime possibile. Di solito questi messaggi non sono particolarmente sofisticati ma sono molto efficienti.

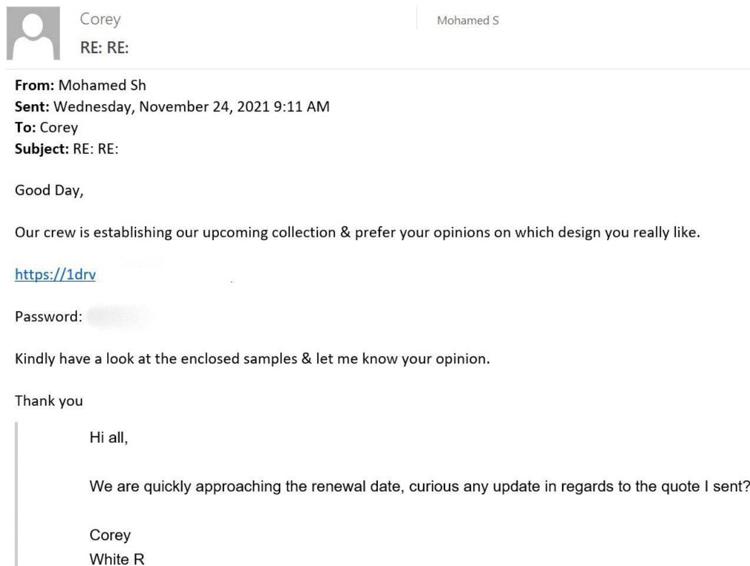

Il messaggio sopra riportato è un ottimo esempio di uno schema della truffa del CEO su larga scala. In circostanze analoghe, un dipendente riceve un’email falsa da parte di un collega senior. Il messaggio è sempre vago e dice che si ha una richiesta da gestire. Alla vittima può essere chiesto di pagare urgentemente qualche contratto, risolvere un conflitto finanziario o condividere informazioni sensibili con terze parti. Qualsiasi dipendente potrebbe essere una potenziale vittima. Ovviamente un messaggio di questo tipo contiene svariati campanelli d’allarme: non viene usato nessun account corporate e il mittente non è, evidentemente, madrelingua.

Se da un lato alcuni criminali si servono dell’invio in massa di migliaia di email semplificate, altri propendono per delle strategie più avanzate: gli attacchi BEC mirati. Il procedimento è il seguente: per prima cosa, gli attaccanti colpiscono una casella di posta intermedia ottenendo l’accesso alla mail di quell’account. Successivamente, una volta trovata una corrispondenza adatta nella casella di posta elettronica compromessa della società intermediaria (ad esempio, questioni finanziarie o problematiche tecniche relative al lavoro), continuano la corrispondenza con la società presa di mira, impersonando l’azienda intermediaria. Spesso l’obiettivo è quello di persuadere la vittima affinché invii del denaro o installi un malware.

Dal momento che il bersaglio è, di fatto, coinvolto nella conversazione a cui fanno riferimento gli attaccanti, ci sono elevate probabilità che cada vittima della truffa. Questa tipologia di attacco si è rivelata particolarmente efficace, ragion per cui non è una tecnica sfruttata solamente da “piccoli” criminali alla ricerca di facili guadagni.

Roman Dedenok, security expert di Kaspersky, ha affermato: “Al momento gli attacchi BEC sono tra le tecniche di ingegneria social più diffuse. La ragione è semplice: i truffatori usano questi schemi perché funzionano. Dal momento che sempre meno persone cascano nella trappola delle finte email di massa, i truffatori hanno incominciato a raccogliere attentamente i dati sulle loro vittime per poi servirsene per guadagnarsi la loro fiducia. Alcuni di questi attacchi vanno in porto proprio perché i cybercriminali riescono a trovare con facilità i nomi e i ruoli lavorativi dei dipendenti, così come le liste dei contatti in open access. Per questo motivo è molto importante che i dipendenti prestino molta attenzione quando ricevono una mail sul loro account aziendale”.

Oleg Gorobets, Senior Product Marketing Manager di Kaspersky, aggiunge: “Le email restano il principale canale di comunicazione usato dalla maggior parte delle aziende, dato il loro ampio utilizzo e, dal momento che non sembrano esserci metodi sostitutivi all’orizzonte, lo saranno anche per gli anni a venire. Tuttavia, man mano che lo smart working e l'archiviazione nel cloud diventano la nuova quotidianità, insieme all’aumento di una scarsa “igiene digitale”, prevediamo l'emergere di nuovi metodi di truffa che sfrutteranno queste lacune nella sicurezza aziendale. Con meno controlli sulla sicurezza degli endpoint, gli amministratori IT e i responsabili della cybersecurity tendono ad allarmarsi anche se ricevono un messaggio di blocco riuscito da EPP. Un buon esempio di questo è rappresentato dalle minacce trasmesse via e-mail che raggiungono il livello dell'endpoint e che possono verificarsi quando si usa una sicurezza e-mail in bundle "abbastanza buona" dal provider di posta telco o cloud. Servirsi di una soluzione di sicurezza specifica e di una tecnologia ben collaudata e supportata da dati efficaci sulle minacce e algoritmi di machine learning può aiutare a fare la differenza”.

È possibile avere maggiori informazioni sui metodi usati dai truffatori per ottenere dati privati di aziende o vittime mirate sul sito di Securelist.

Per evitare di finire vittima di un attacco BEC, gli esperti di Kaspersky suggeriscono alle aziende di:

• Invitare i dipendenti a controllare attentamente ogni email che richiede loro un pagamento o un qualsiasi tipo di dato aziendale. È importante non pubblicare dati aziendali confidenziali su sistemi open access, ad esempio, sui cloud services. Inoltre, è preferibile che i dipendenti non condividano troppi dettagli relativi al proprio lavoro con tante persone.

• Sensibilizzare i dipendenti affinché sappiano contrastare l’ingegneria sociale. Sfruttare la gamification per formazioni o workshop può aiutare i dipendenti a diventare più cauti e ad identificare un attacco BEC che supera altri livelli di difesa.

• Utilizzare strumenti di sicurezza per proteggere i canali di comunicazione aziendali, come ad esempio Kaspersky Secure Mail Gateway, che offre un set ben strutturato di tecnologie di rilevamento anti-phishing, anti-spam e malware. Dal momento che gli attacchi BEC rappresentano uno dei sistemi più sofisticati di violazione delle email, il prodotto ha un modello euristico dedicato per elaborare gli indicatori indiretti e rilevare anche le email false più convincenti.

Informazioni su Kaspersky

Kaspersky è un’azienda di sicurezza informatica e digital privacy che opera a livello globale fondata nel 1997. La profonda competenza di Kaspersky in materia di threat intelligence e sicurezza si trasforma costantemente in soluzioni e servizi innovativi per proteggere le aziende, le infrastrutture critiche, i governi e gli utenti di tutto il mondo. L'ampio portfolio di soluzioni di sicurezza dell'azienda include la protezione degli Endpoint leader di settore e una serie di soluzioni e servizi specializzati per combattere le minacce digitali sofisticate e in continua evoluzione. Più di 400 milioni di utenti sono protetti dalle tecnologie di Kaspersky e aiutiamo 240.000 clienti aziendali a proteggere ciò che è per loro più importante. Per ulteriori informazioni: https://www.kaspersky.it/

Seguici su:

https://twitter.com/KasperskyLabIT

http://www.facebook.com/kasperskylabitalia

https://www.linkedin.com/company/kaspersky-lab-italia

https://www.instagram.com/kasperskylabitalia/

Contatto di redazione: