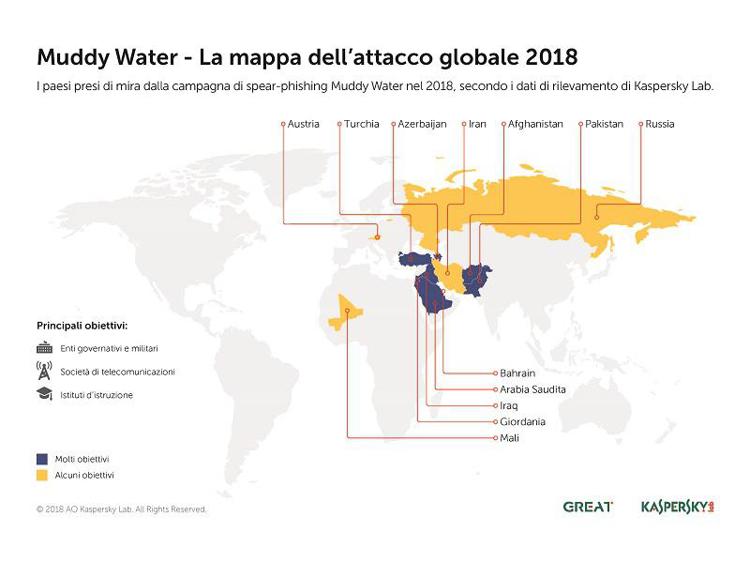

I ricercatori di Kaspersky Lab che monitorano l’attività di Muddy Water, un autore evoluto di cyberminacce che, nel 2017, aveva preso inizialmente di mira obiettivi in Iraq e Arabia Saudita, hanno scoperto un’operazione massiva focalizzata su realtà governative, e non solo, in Giordania, Turchia, Azerbaijan, Pakistan e Afghanistan, paesi che vanno ad aggiungersi agli obiettivi iniziali. Il malware viene distribuito attraverso una campagna altamente personalizzata di spear-phishing, usando documenti di lavoro e chiedendo agli utenti di abilitare delle macro incorporate. Gli attacchi sono attualmente in corso.

Muddy Water è un autore di minacce relativamente nuovo, comparso per la prima volta nel 2017 come responsabile di una campagna che aveva come obiettivi alcune realtà governative in Iraq e Arabia Saudita. All’inizio di quest’anno, i ricercatori di Kaspersky Lab hanno rilevato un flusso ininterrotto di email di spear-phishing indirizzate ad un insieme di paesi molto più esteso rispetto a quanto si è visto in precedenza per questo autore di minacce. La campagna ha raggiunto un picco nell’attività a maggio e giugno 2018, ma è ancora in corso.

Il contenuto dei messaggi di spear-phishing indica la presenza di istituzioni governative e militari, di aziende di telecomunicazione e di istituti d’istruzione tra gli obiettivi principali. Le email contengono un file allegato in formato MS Office 97-2003 e l’infezione si attiva non appena l’utente viene convinto ad abilitare le macro.

I ricercatori di Kaspersky Lab hanno analizzato le prime fasi dell’attacco e stanno pubblicando le loro ricerche in modo da aiutare le organizzazioni di tutte le regioni coinvolte perché possano proteggersi. L’indagine sta proseguendo anche sull’arsenale usato dagli attaccanti, con riferimento a PowerShell, Visual Basic Script, Visual Basic Application, script come Python e C#, tool e RAT (Remote Access Trojans).

Una volta che l’infezione è attiva, il malware stabilisce un contatto con i suoi server di comando, selezionando un URL casuale da un elenco incorporato. Dopo aver avviato la scansione alla ricerca di soluzioni di sicurezza, il malware produce una serie di script sul computer della vittima e alla fine un payload PowerShell che stabilisce funzionalità di backdoor di base e capacità distruttive (la possibilità di eliminare i file). Grazie all’uso di file legittimi MS il malware può bypassare qualunque blacklist. Inoltre, il codice PowerShell disabilita le funzionalità di "Macro Warnings" e "Protected View", in modo che eventuali attacchi futuri non richiedano alcuna interazione da parte dell'utente. L'infrastruttura del malware comprende una serie di host compromessi.

Gli obiettivi dell’attacco sono stati individuati in Turchia, Giordania, Azerbaijan, Iraq e Arabia Saudita, ma anche in Mali, Austria, Russia, Iran e Bahrain.

Non si sa per certo chi siano i responsabili dietro l’operazione Muddy Water, ma è chiaro che gli attacchi abbiano una matrice di carattere geopolitico, dal momento che hanno come obiettivi dipendenti e organizzazioni sensibili. Il codice usato negli attacchi in corso ha particolari caratteristiche che sembrano progettate appositamente per distrarre o indurre in errore chi sta investigando sulla minaccia. Tra queste, anche l’impiego della lingua cinese all’interno del codice e l’uso di nomi come Leo, PooPak, Vendetta e Turk all’interno del malware.

“Nel corso dell’ultimo anno, abbiamo visto il gruppo Muddy Water sferrare un gran numero di attacchi e sviluppare continuamente nuovi metodi e tecniche. Il gruppo ha degli sviluppatori molto attivi che migliorano il proprio toolkit per minimizzare l’esposizione a prodotti e servizi di sicurezza. Questo ci fa pensare che questo tipo di attacco possa intensificarsi nel breve periodo. Per questo motivo abbiamo deciso di condividere pubblicamente le nostre prime scoperte - in modo da far aumentare la consapevolezza su questo tipo di minaccia e invitare le organizzazioni ad agire per la propria difesa. Stiamo ancora analizzando l'arsenale degli attaccanti e seguiremo con attenzione i loro progressi, le loro strategie e i loro errori", ha dichiarato Amin Hasbini, Senior Security Researcher del team GReAT di Kaspersky Lab.

Per diminuire il rischio di diventare vittima di operazioni come Muddy Water, Kaspersky Lab consiglia alle organizzazioni di:

- Adottare un approccio di sicurezza globale che comprenda il rilevamento, la prevenzione e la ricerca sugli attacchi mirati, implementando soluzioni avanzate anti-targeted attack e puntando sulla formazione.

- Dare allo staff di sicurezza la possibilità di avere accesso agli ultimi dati sull’intelligence delle minacce; questi metteranno a loro disposizione strumenti utili per la prevenzione e la scoperta di attacchi mirati, come indicatori di compromissione e regole YARA.

- Assicurarsi che i processi di gestione delle patch a livello aziendale siano consolidati.

- Effettuare un doppio controllo su tutte le configurazioni di sistema e mettere in atto delle “best practices”.

- Insegnare allo staff come individuare una email sospetta e cosa fare quando la ricevono.

Per maggiori dettagli sulle prime fasi dell’operazione Muddy Water e sugli indicatori di compromissione, è disponibile un blogpost su Securelist.

Maggiori informazioni sull’arsenale Muddy Water, su ulteriori indicatori di compromissione, sulle regole YARA e su molto altro ancora sono disponibili per gli abbonati al servizio Kaspersky Intelligence Reporting. Contatto: intelreports@kaspersky.com