Gli exploit, software che sfruttano un bug o una vulnerabilità, per Microsoft Office in-the-wild riempiono la lista delle cyberminacce rilevate nel primo trimestre del 2018. Nel complesso il numero di utenti attaccati con documenti Office malevoli è aumentato di oltre quattro volte rispetto a quanto registrato nel primo trimestre del 2017. Parallelamente, infatti, in soli tre mesi la quota degli exploit utilizzati negli attacchi è cresciuta quasi del 50%, quindi il doppio della media degli exploit per Microsoft Office registrati nel 2017. Questi sono i principali risultati emersi dal report di Kaspersky Lab dedicato all'evoluzione delle minacce IT nel primo trimestre del 2018.

Gli attacchi basati su exploit sono considerati molto potenti, visto che non richiedono ulteriori interazioni con l'utente e possono inviare il loro codice pericoloso in maniera discreta. Sono quindi molto utilizzati, sia da parte dei cybercriminali alla ricerca del profitto, sia da parte di soggetti sostenuti da vari stati-nazione con scopi malevoli.

Nel primo trimestre del 2018 è stato registrato un flusso massiccio di questi exploit indirizzati verso il popolare software Microsoft Office. Secondo gli esperti di Kaspersky Lab, con tutta probabilità questo potrebbe essere il picco di un trend più lungo, visto che tra il 2017 e il 2018 sono stati identificati almeno dieci exploit in-the-wild per il software Microsoft Office, un numero piuttosto alto rispetto ai due exploit zero-day per Adobe Flash Player usati in-the-wild nello stesso arco temporale.

Nella generale distribuzione degli exploit utilizzati negli attacchi, la quota di questi ultimi è, come previsto, in diminuzione (pari a poco meno del 3% nel primo trimestre): Adobe e Microsoft hanno fatto un grande sforzo per rendere difficile lo sfruttamento di Flash Player.

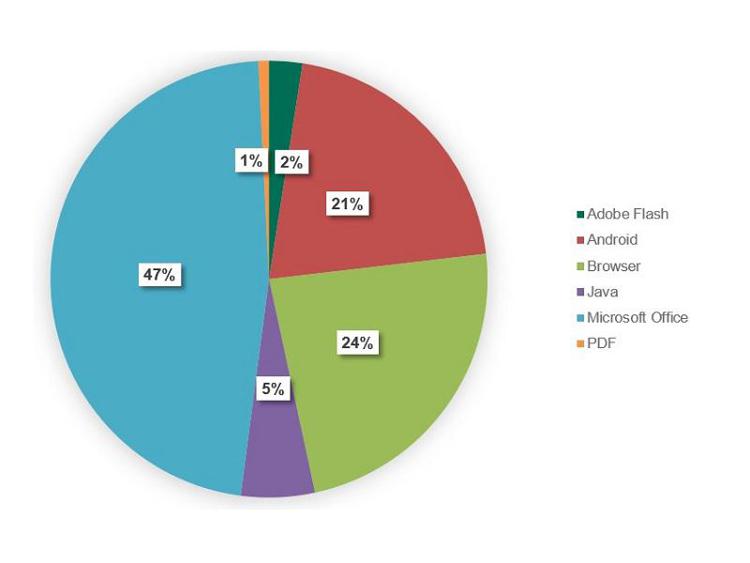

La distribuzione degli exploit utilizzati negli attacchi, in base al tipo di applicazione verso la quale si sono rivolti, nel primo trimestre del 2018.

Quando i cybercriminali scoprono una vulnerabilità, preparano subito un exploit ready-to-go. Spesso utilizzano lo spear phishing come vettore dell'infezione, mettendo in pericolo gli utenti e le aziende tramite email con allegati malevoli. Ma c’è di peggio, questi vettori di attacco spear phishing sono di solito discreti e utilizzati in sofisticati attacchi mirati in modo decisamente attivo: gli esempi di queste azioni negli ultimi soli sei mesi sono stati davvero tanti.

Ad esempio, nell'autunno 2017 i sistemi avanzati per la prevenzione degli exploit di Kaspersky Lab hanno identificato un nuovo exploit zero-day per Adobe Flash, utilizzato in-the-wild contro i clienti. L'exploit è stato fornito attraverso un documento Microsoft Office; il payload finale era l'ultima versione del malware FinSpy. L'analisi del payload ha permesso ai ricercatori di mettere in relazione questo attacco con un attore sofisticato noto come "BlackOasis". Nel corso dello stesso mese, gli esperti di Kaspersky Lab hanno pubblicato una dettagliata analisi su СVE-2017-11826, una vulnerabilità critica zero-day utilizzata per lanciare attacchi mirati verso tutte le versioni di Microsoft Office. L'exploit per questa vulnerabilità è un documento RTF, che contiene a sua volta un documento DOCX, che sfrutta la СVE-2017-11826 nel parser Open XML di Office. Infine, solo un paio di giorni fa, sono state pubblicate delle informazioni su una vulnerabilità zero day per Internet Explorer: CVE-2018-8174. Questa vulnerabilità è stata utilizzata anche in caso di attacchi mirati.

"Il panorama delle minacce che abbiamo osservato nel primo trimestre del 2018 mostra ancora una volta che la mancanza di attenzione nella gestione delle patch è uno dei pericoli più rilevanti oggi nel mondo cyber. I fornitori di solito rilasciano patch per le vulnerabilità, ma gli utenti spesso non aggiornano i loro prodotti in tempo. Una volta che le vulnerabilità sono state rese note alla community dei cybercriminali, questo problema si traduce, quindi, in ondate di attacchi discreti e molto efficaci”, ha commentato Alexander Liskin, esperto di sicurezza di Kaspersky Lab.

Nel report dedicato alle minacce online per il primo trimestre del 2018 sono presenti anche altri dati e informazioni:

• Le soluzioni Kaspersky Lab hanno rilevato e respinto 796.806.112 attacchi dannosi da risorse online localizzate in 194 paesi in tutto il mondo.

• I componenti web antivirus hanno riconosciuto come malevoli 282.807.433 URL unici.

• Sono stati 204.448 i computer degli utenti che hanno registrato tentativi di infezione da parte di malware che avevano come obiettivo il furto di denaro tramite l’accesso online ai conti bancari.

• L’antivirus Kaspersky Lab ha rilevato un totale di 187.597.494 elementi unici potenzialmente malevoli e indesiderati.

• I prodotti per la sicurezza mobile di Kaspersky Lab hanno individuato inoltre:

- 1.322.578 pacchetti di installazione dannosi;

- 18.912 Trojan per il mobile banking (pacchetti di installazione).

Per ridurre il possibile rischio di infezione, si consiglia agli utenti di:

-Mantenere sempre aggiornato il software installato sul proprio PC e abilitare, se disponibili, gli aggiornamenti automatici;

-Se possibile scegliere un fornitore di software che dimostri di avere un approccio davvero responsabile al problema delle vulnerabilità. Verificare anche se il fornitore del software ha un proprio programma bug bounty;

-Utilizzare delle soluzioni per la sicurezza solide, con speciali funzioni dedicate alla protezione dagli exploit, come ad esempio Automatic Exploit Prevention;

-Eseguire regolarmente una scansione del proprio sistema per verificare l’eventuale presenza di possibili infezioni e assicurarsi di avere sempre il software aggiornato;

-Le aziende dovrebbero utilizzare una soluzione di sicurezza in grado di fornire componenti delle vulnerabilità, gestione delle patch e prevenzione degli exploit, come, ad esempio, Kaspersky Endpoint Security for Business. La funzione di gestione delle patch è in grado di eliminare automaticamente le vulnerabilità e di correggerle in modo proattivo.

Il componente di prevenzione degli exploit monitora le azioni sospette delle applicazioni e blocca l’esecuzione di eventuali file malevoli.

La versione completa del report sull’evoluzione delle cyberminacce di Kaspersky Lab è disponibile su Securelist.com.