Milano, 19 maggio 2025 - Secondo il nuovo report di Kaspersky ICS CERT (Industrial Control Systems Cyber Emergency Response Team), nel primo trimestre del 2025 gli oggetti dannosi sono stati bloccati sul 21,9% dei computer ICS [1] a livello globale. Questa percentuale varia a livello regionale, passando dal 10,7% del Nord Europa al 29,6% dell’Africa. Dal quarto trimestre del 2024 al primo trimestre del 2025, la percentuale di computer ICS su cui sono stati bloccati oggetti dannosi è aumentata in Russia (di 0,9 p.p.), Asia centrale (di 0,7 p.p.), Asia meridionale (di 0,3 p.p.), Europa occidentale (di 0,2 p.p.), Europa settentrionale (di 0,1 p.p.) ed Europa meridionale (di 0,1 p.p.).

Il settore dei sistemi biometrici è stato quello più colpito tra tutti i comparti industriali, con oggetti dannosi bloccati nel 28,1% dei computer ICS. Seguono il settore dell’automazione degli edifici (25%), quello degli impianti per la produzione di energia elettrica (22,8%), degli impianti di costruzione (22,4%), delle attrezzature ingegneristiche (21,7%), degli impianti del settore petrolifero e del gas (17,8%) e infine il settore manifatturiero (17,6%).

Il panorama delle minacce informatiche OT all’inizio del 2025 si è confermato eterogeneo. Le minacce diffuse su Internet restano la principale fonte di rischio per i computer OT, rilevate e bloccate nel 10,11% dei casi. Seguono le minacce diffuse tramite client di posta elettronica (2,81%) e tramite supporti rimovibili (0,52%).

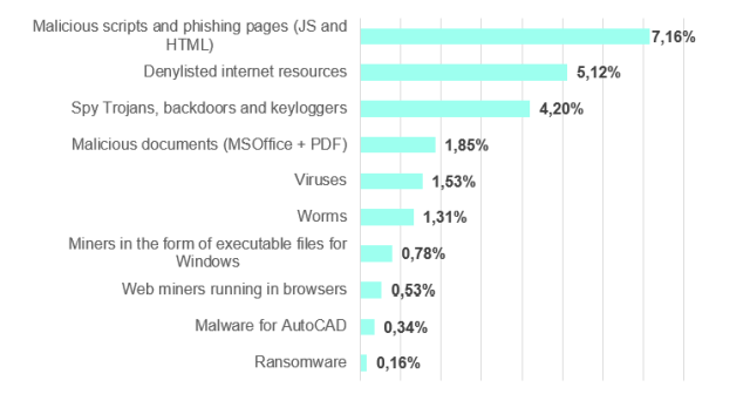

Categorie degli oggetti dannosi

Le categorie più diffuse di oggetti dannosi bloccate sono state gli script malevoli, le pagine di phishing e le risorse Internet inserite nell’elenco dei siti negati.

L’Africa (6,21%), la Russia (5,6%) e l’Asia Centrale (5,5%) sono state le tre regioni con il maggior numero di computer ICS su cui sono state bloccate risorse Internet presenti nelle liste di siti negati. Queste risorse, che includono siti web e servizi malevoli, vengono bloccate dalle soluzioni di cybersecurity Kaspersky perché utilizzate dai cybercriminali per diffondere malware, condurre attacchi di phishing o ospitare infrastrutture di comando e controllo.

Le tre regioni con la più alta percentuale di computer ICS su cui sono stati rilevati e bloccati documenti dannosi sono state l’Europa meridionale (4,02%), l’America Latina (3,3%) e il Medio Oriente (2,7%). In questi casi, gli attaccanti ricorrono principalmente a documenti dannosi allegati a messaggi di phishing, utilizzati come vettore per l’infezione iniziale. Tali documenti contengono spesso exploit, macro malevole o link a malware.

Le prime tre regioni per percentuale di computer ICS su cui sono stati bloccati script malevoli e pagine di phishing sono state l’Europa meridionale (10,31%), l’Africa (10.14%) e il Medio Oriente (9,58%).Gli aggressori utilizzano gli script per molteplici obiettivi: raccolta di informazioni, tracciamento, reindirizzamento del browser a un sito dannoso e caricamento di vari tipi di malware (spyware, strumenti di cryptomining silenziosi, ransomware) nel sistema o nel browser dell’utente.

Le prime tre regioni per percentuale di computer ICS su cui è stato bloccato lo spyware sono state l’Africa (7,05%), l’Europa meridionale (6,52%) e il Medio Oriente (6,25%). L’obiettivo finale della maggior parte degli attacchi spyware è il furto di denaro, ma viene anche utilizzato in attacchi mirati per il cyberspionaggio. Inoltre, è utile anche per rubare le informazioni necessarie a fornire altri tipi di malware, come ransomware e silent miner, e per prepararsi ad attacchi mirati.

Le prime tre regioni per percentuale di computer ICS su cui è stato bloccato il ransomware sono state l'Asia orientale (0,32%), il Medio Oriente (0,3%) e l'Africa (0,25%).

L’Asia centrale (1,72%), la Russia (1,04%) e l’Europa orientale (0,85%) hanno registrato le percentuali più alte di computer ICS su cui sono stati bloccati miner sotto forma di file eseguibili per Windows. La quota di rilevamenti è aumentata in tutte le regioni, ad eccezione dell’Europa settentrionale. Le tre regioni con la crescita più marcata per questo indicatore sono state il Sud-est asiatico, l’Africa e l’Asia centrale.

Le prime tre regioni per percentuale di computer ICS su cui sono stati bloccati worm sono state l’Africa (3,65%), l’Asia centrale (2,79%) e il Medio Oriente (1,99%).

Le prime tre regioni per percentuale di computer ICS su cui sono stati bloccati virus sono state il Sud-est asiatico (8,68%), l’Africa (3,87%) e l’Asia orientale (2,85%).

"Internet continua a essere il principale vettore di minacce per i computer ICS, nel primo trimestre del 2025 il numero di computer ICS attaccati da malware diffusi via Internet è aumentato per la prima volta dall’inizio del 2023. Le principali tipologie di minacce provenienti da Internet includono le risorse Internet nascoste, gli script dannosi e le pagine di phishing. Quest'ultime, insieme agli script dannosi, costituiscono la categoria principale di malware utilizzata per l'infezione iniziale dei computer ICS, fungendo da veicoli per malware avanzati, come spyware, crypto miners e ransomware. L'incremento degli attacchi via Internet ai sistemi ICS sottolinea la necessità di adottare soluzioni di rilevamento delle minacce avanzate per contrastare campagnedi malware sempre più sofisticate",ha commentato Evgeny Goncharov, Head of Kaspersky ICS CERT.

Per garantire sicurezza ai computer OT da una serie di minacce informatiche, gli esperti di Kaspersky raccomandano di:

Condurre regolarmente delle valutazioni di sicurezza dei sistemi OT per identificare ed eliminare eventuali problemi di sicurezza informatica.

Eseguire valutazioni e test continui delle vulnerabilità come base per un processo efficace di gestione delle stesse. Soluzioni come Kaspersky Industrial CyberSecurity possono rivelarsi efficaci aiuti e una fonte di informazioni efficaci e uniche, non disponibili pubblicamente.

Aggiornare tempestivamente i principali elementi della rete OT dell'azienda, applicando correzioni e patch di sicurezza o implementando misure alternative appena tecnicamente possibile, è fondamentale per prevenire incidenti gravi che potrebbero causare costi milionari a causa di interruzioni del processo produttivo.

Adottare una soluzione come Kaspersky Next EDR Expert per il rilevamento tempestivo delle minacce più sofisticate, l'analisi e la risoluzione efficace degli incidenti.

Migliorare la risposta alle nuove e avanzate tecniche dannose significa costruire e rafforzare le competenze dei team nella prevenzione, nel rilevamento e nella gestione degli incidenti. Una formazione dedicata alla sicurezza OT per il team di sicurezza IT e per il personale OT rappresenta una delle misure chiave per raggiungere questo obiettivo.

Il report completo di Kaspersky ICS CERT per il Q1 2025 è disponibile al seguente link .

Informazioni su Kaspersky

Kaspersky è un’azienda globale di cybersecurity e privacy digitale fondata nel 1997. Con oltre un miliardo di dispositivi protetti dalle minacce informatiche emergenti e dagli attacchi mirati, la profonda esperienza di Kaspersky in materia di sicurezza e di Threat Intelligence si trasforma costantemente in soluzioni e servizi innovativi per la sicurezza di aziende, infrastrutture critiche, governi e consumatori in tutto il mondo. Il portfolio completo dell’azienda comprende una protezione Endpoint leader, prodotti e servizi di sicurezza specializzati e soluzioni Cyber Immune per contrastare le minacce digitali sofisticate e in continua evoluzione. Aiutiamo milioni di persone e oltre 200.000 aziende a proteggere ciò che più conta per loro. Per ulteriori informazioni è possibile consultare https://www.kaspersky.it/

Seguici su:

https://twitter.com/KasperskyLabIT

http://www.facebook.com/kasperskylabitalia

https://www.linkedin.com/company/kaspersky-lab-italia

https://www.instagram.com/kasperskylabitalia/

Contatti:

Contatti:

Noesis

Cristina Barelli

Silvia Pasero

Eleonora Bossi

Kaspersky Italia

Alessandra Venneri

Head of Corporate Communications & Public Affairs Italy

alessandra.venneri@kaspersky.com

Immediapress è un servizio di diffusione di comunicati stampa in testo originale redatto direttamente dall'ente che lo emette. L'Adnkronos e Immediapress non sono responsabili per i contenuti dei comunicati trasmessi