Milano, 12 giugno 2025 - Gli esperti di Kaspersky GReAT hanno scoperto una nuova campagna malevola che distribuisce un trojan tramite una falsa applicazione chiamata DeepSeek-R1 Large Language Model (LLM) per PC. Il malware, finora sconosciuto, viene diffuso attraverso un sito di phishing che replica la homepage ufficiale di DeepSeek e viene pubblicizzato con Google Ads. L’obiettivo dei cybercriminali è installare BrowserVenom, un malware che modifica la configurazione dei browser web sul dispositivo della vittima per incanalare il traffico Internet attraverso i propri server. In questo modo, i criminali informatici possono ottenere dati sensibili, tra cui password di accesso e altre informazioni personali delle vittime. Sono state rilevate diverse infezioni in Brasile, Cuba, Messico, India, Nepal, Sudafrica ed Egitto.

DeepSeek-R1 è uno degli LLM più popolari al momento, e Kaspersky ha recentemente segnalato attacchi malware che lo imitano per attirare le vittime. DeepSeek può essere eseguito anche offline sui PC utilizzando strumenti come Ollama o LM Studio, e proprio questa caratteristica è stata sfruttata dagli aggressori nella nuova campagna.

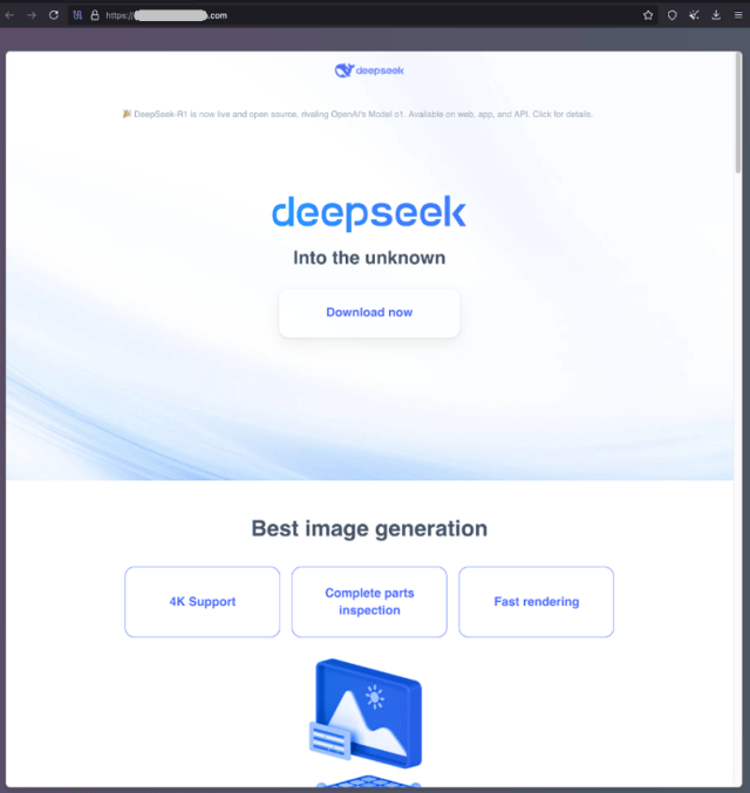

Gli utenti venivano indirizzati ad un sito di phishing che imitava l’indirizzo della piattaforma DeepSeek originale tramite Google Ads, con il link visualizzato nell’annuncio quando un utente cercava “deepseek r1”. Quando la vittima accedeva al sito falso, veniva eseguito un controllo per identificare il sistema operativo. Se si trattava di Windows, l’utente visualizzava un pulsante per scaricare gli strumenti per lavorare con l’LLM offline. Al momento della ricerca, non sono stati presi di mira altri sistemi operativi.

Una volta che l’utente accedeva al sito e superava il test CAPTCHA, veniva scaricato nel suo PC un file di installazione dannoso per scaricare e installare Ollama o LM Studio. Se veniva scelta una delle due opzioni, oltre ai programmi di installazione legittimi di Ollama o LM Studio veniva installato anche il malware nel sistema aggirando la protezione di Windows Defender con un algoritmo speciale. Questa procedura richiedeva inoltre che il profilo utente Windows disponesse di privilegi di amministratore; in caso contrario, l’infezione non aveva successo.

Dopo l’installazione, il malware riusciva a configurare tutti i browser web del sistema per utilizzare forzatamente un proxy controllato direttamente dai cybercriminali, consentendo loro di ottenere dati di navigazione sensibili e monitorare l’attività online della vittima. Per la sua natura coercitiva e l’intento malevolo, gli esperti di Kaspersky hanno soprannominato questo malware BrowserVenom.

“Se da un lato l’esecuzione offline di Large Language Models offre vantaggi in termini di privacy e riduce la dipendenza dai servizi cloud, dall’altro può comportare rischi significativi se non si adottano le dovute precauzioni. I cybercriminali sfruttano sempre più la popolarità dei tool open-source di AI, distribuendo pacchetti malevoli e programmi di installazione falsi che possono installare di nascosto keylogger, cryptominer o infostealer. Questi strumenti mettono a rischio i dati sensibili degli utenti e rappresentano una minaccia soprattutto quando vengono scaricati da fonti non verificate”,ha commentato Lisandro Ubiedo, Security Researcher di Kaspersky GReAT.

Per evitare questo tipo di minacce, Kaspersky consiglia di:

Global Research & Analysis Team (GReAT)

Fondato nel 2008, il Global Research & Analysis Team (GReAT) è il cuore di Kaspersky e si occupa di scoprire APT, campagne di cyberspionaggio, principali malware, ransomware e strategie criminali clandestine in tutto il mondo. Oggi il GReAT è composto da oltre 40 esperti che lavorano a livello globale, in Europa, Russia, America Latina, Asia e Medio Oriente. Professionisti della sicurezza di grande esperienza che guidano l’azienda nella ricerca e nell'innovazione anti-malware, mettendo a disposizione expertise, passione e curiosità senza precedenti per la ricerca e l'analisi delle minacce informatiche.

Informazioni su Kaspersky

Kaspersky è un’azienda globale di cybersecurity e privacy digitale fondata nel 1997. Con oltre un miliardo di dispositivi protetti dalle minacce informatiche emergenti e dagli attacchi mirati, la profonda esperienza di Kaspersky in materia di sicurezza e di Threat Intelligence si trasforma costantemente in soluzioni e servizi innovativi per la sicurezza di aziende, infrastrutture critiche, governi e consumatori in tutto il mondo. Il portfolio completo dell’azienda comprende una protezione Endpoint leader, prodotti e servizi di sicurezza specializzati e soluzioni Cyber Immune per contrastare le minacce digitali sofisticate e in continua evoluzione. Aiutiamo milioni di persone e oltre 200.000 aziende a proteggere ciò che più conta per loro. Per ulteriori informazioni è possibile consultare https://www.kaspersky.it/

Contatti:

Kaspersky Italia

Alessandra Venneri

Head of Corporate Communications & Public Affairs Italy

alessandra.venneri@kaspersky.com

Seguici su:

https://twitter.com/KasperskyLabIT

http://www.facebook.com/kasperskylabitalia

https://www.linkedin.com/company/kaspersky-lab-italia

https://www.instagram.com/kasperskylabitalia/

https://t.me/KasperskyItalia

Noesis

Cristina Barelli, Silvia Pasero, Eleonora Bossi

kaspersky@noesis.net

COMUNICATO STAMPA SPONSORIZZATO: Immediapress è un servizio di diffusione di comunicati stampa in testo originale redatto direttamente dal soggetto che lo emette. I giornalisti Adnkronos non sono in nessun modo coinvolti né responsabili per i contenuti dei comunicati trasmessi.