Milano, 28 ottobre 2025. In occasione del Security Analyst Summit in Thailandia, il Global Research and Analysis Team (GReAT) di Kaspersky ha presentato le più recenti attività APT attribuite a BlueNoroff, rivelando due campagne malevole denominate “GhostCall” e “GhostHire”. Queste operazioni, attive almeno dall’aprile 2025, prendono di mira aziende che operano nel settore Web3 e delle criptovalute in India, Turchia, Australia e in diversi altri Paesi, anche in Europa e Asia.

BlueNoroff, una sottodivisione del noto gruppo Lazarus, continua ad ampliare la sua campagna “SnatchCrypto”, un’operazione a scopo di lucro che prende di mira aziende del settore crypto in tutto il mondo. Le recenti campagne “GhostCall” e “GhostHire” sfruttano nuove tecniche di infiltrazione e malware personalizzati per compromettere sviluppatori e dirigenti del settore blockchain. Questi attacchi interessano principalmente i sistemi macOS e Windows e sono gestiti attraverso un’infrastruttura di comando e controllo unificata.

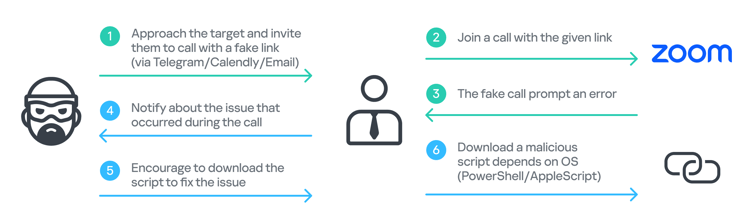

La campagna GhostCall prende di mira i dispositivi macOS e inizia attraverso un attacco di social engineering estremamente sofisticato e personalizzato. Gli aggressori contattano le vittime tramite Telegram, fingendosi investitori di venture capital e, in alcuni casi, utilizzando account compromessi di veri imprenditori e fondatori di startup per proporre opportunità di investimento o collaborazione. Le vittime vengono quindi invitate a partecipare a falsi incontri di investimento su siti di phishing che imitano le piattaforme Zoom o Microsoft Teams; durante la “riunione”, viene richiesto loro di aggiornare il client per risolvere un presunto problema audio. Questa azione porta al download di uno script malevolo che installa il malware sul dispositivo della vittima.

“Questa campagna si basa su un inganno pianificato con cura e precisione. I cybercriminali riproducono dei video delle vittime precedenti durante incontri organizzati ad hoc per far sembrare le interazioni delle vere e proprie chiamate e manipolare così i nuovi utenti. I dati raccolti durante questo processo vengono poi utilizzati non solo contro la vittima iniziale, ma anche per attacchi successivi e di supply-chain, sfruttando le relazioni basate sulla fiducia già esistenti per colpire un numero maggiore di aziende e utenti”,ha commentato Sojun Ryu, Security Researcher del GReAT di Kaspersky.

I cybercriminali impiegano sette catene di esecuzione multistadio, quattro delle quali mai individuate in precedenza, per diffondere una serie di nuovi payload personalizzati, tra cui crypto stealer, browser credential stealer, secrets stealer e Telegram credential stealer.

Nella campagna GhostHire, l'APT prende di mira gli sviluppatori di blockchain fingendosi recruiter. Le vittime vengono così convinte a scaricare ed eseguire un repository GitHub contenente malware, che viene presentato come un test di valutazione delle competenze. GhostHire condivide con la campagna GhostCall l'infrastruttura e i tool, ma invece di impiegare videochiamate, si focalizza sul contatto diretto con sviluppatori e ingegneri attraverso false offerte di lavoro. Dopo il primo contatto, le vittime vengono aggiunte su un bot Telegram che invia un file ZIP o un link GitHub, insieme a una breve deadline per completare l'attività. Una volta eseguito, il malware viene installato sul computer della vittima, adattandosi al sistema operativo.

L'uso dell'IA generativa ha consentito a BlueNoroff di accelerare il processo di sviluppo del malware e perfezionare le proprie tecniche di attacco. I cybercriminali hanno introdotto nuovi linguaggi di programmazione e aggiunto ulteriori funzionalità, complicando le attività di rilevamento e analisi. Questa tecnologia consente inoltre agli hacker di gestire ed espandere le proprie operazioni, aumentando sia la complessità che la portata degli attacchi.

"Rispetto alle campagne precedenti, la strategia di attacco degli hacker si è evoluta andando oltre il semplice furto di criptovalute e password dei browser. L'uso dell'intelligenza artificiale generativa ha accelerato notevolmente questo processo, facilitando lo sviluppo di malware e riducendo i costi operativi. L'approccio basato sull'intelligenza artificiale aiuta a colmare le lacune nelle informazioni disponibili, consentendo attacchi più mirati. Combinando i dati compromessi con le capacità analitiche dell'AI, la portata di questi attacchi si è ampliata. Ci auguriamo che la nostra ricerca contribuisca a prevenire ulteriori danni",ha commentato Omar Amin, Senior Security Researcher del GReAT di Kaspersky.

Ulteriori informazioni, compresi gli indicatori di compromissione, sono disponibili nel report su Securelist.com.

Per proteggersi da attacchi come GhostCall e GhostHire, Kaspersky consiglia alle aziende di seguire le seguenti best practice:

Fondato nel 2008, il Global Research & Analysis Team (GReAT) è il cuore di Kaspersky e si occupa di scoprire APT, campagne di cyberspionaggio, principali malware, ransomware e strategie criminali clandestine in tutto il mondo. Oggi il GReAT è composto da oltre 35 esperti che lavorano a livello globale, in Europa, Russia, America Latina, Asia e Medio Oriente. Professionisti della sicurezza di grande esperienza che guidano l’azienda nella ricerca e nell’innovazione anti-malware, mettendo a disposizione expertise, passione e curiosità senza precedenti per la ricerca e l’analisi delle minacce informatiche.

Seguici su:

https://twitter.com/KasperskyLabIT

http://www.facebook.com/kasperskylabitalia

https://www.linkedin.com/company/kaspersky-lab-italia

https://www.instagram.com/kasperskylabitalia/

https://t.me/KasperskyItalia

Informazioni su Kaspersky

Kaspersky è un’azienda globale di cybersecurity e privacy digitale fondata nel 1997. Con oltre un miliardo di dispositivi protetti dalle minacce informatiche emergenti e dagli attacchi mirati, la profonda esperienza di Kaspersky in materia di sicurezza e di Threat Intelligence si trasforma costantemente in soluzioni e servizi innovativi per la sicurezza di aziende, infrastrutture critiche, governi e consumatori in tutto il mondo. Il portfolio completo dell’azienda comprende una protezione Endpoint leader, prodotti e servizi di sicurezza specializzati e soluzioni Cyber Immune per contrastare le minacce digitali sofisticate e in continua evoluzione. Aiutiamo oltre 200.000 aziende a proteggere ciò che più conta per loro. Per ulteriori informazioni è possibile consultare https://www.kaspersky.it/

Contatti:

Immediapress

Contatto di redazione:

Noesis

Kaspersky Italia

Comunicato stampa - contenuto promozionale

Responsabilità editoriale di Immediapress